Spiele wie Pokémon Go die auf Augmented Reality basieren machen Spaß. Sie sorgen dafür, dass man sich bewegt und neue Orte entdeckt. Allerdings sollte man sich überlegen, was man mit der Smartphone-Kamera filmt, während man Pokémon Go spielt.

Was ist Pokémon Go?

Pokémon GO ist ein Augmented-Reality-Computerspiel, das vom US-amerikanischen Softwareunternehmen Niantic für die Betriebssysteme iOS und Android entwickelt wird. Das Alternate Reality Game wird unter Zuhilfenahme von Standortdaten des GPS-Systems in dessen Empfangsbereich gespielt und nutzt Landmarken, Wahrzeichen und andere auffällige Objekte der materiellen Welt zur Gestaltung einer virtuellen Spielwelt, um in ihr virtuelle Figuren zu platzieren. Das Free-to-play-Spiel finanziert sich über In-App-Käufe. [Quelle: Wikipedia]

Was auf den ersten Blick ein unschuldiges Spiel aussieht, kann beim sich beim nähere hinsehen zum GAU für persönliche Daten, sowie Betriebs- und Geschäftsgeheimnisse entwickeln. Wer Augmented Reality wie Pokémon Go spielt, hat keine Kontrolle, darüber, was mit den aufgenommenen Bildern passiert. Läuft man z.B. durch einen öffentlichen Park, sind die Bilder relativ unkritisch. Nutzt man jedoch die Pause, um am Arbeitsplatz Pokémons zu fangen, ist muss vorher sichergestellt werden, dass keine personenbeziehbaren Daten oder Betriebs- und Geschäftsgeheimnisse von der Kamera erfasst werden. Das heißt: Bildschirm sperren, Whiteboard sauber machen, alle Aktendeckel in Schränken verstauen und die Schließen, sodass Ordnerrückseiten auch verdeckt sind.

Und ganz wichtig: Die Kollegen auch nur filmen, wenn diese vorher eingewilligt haben.

Auf dem Titelfoto habe ich alle bereiche meines Schreibtisches rot eingefärbt, die nicht ins Internet gehören. Möge sich jeder seine eigenen Gedanken machen, wie rot der eigene Schreibtisch wäre.

→ In der Praxis lassen sich diese Anforderungen in einer kurzen Pause am Arbeitsplatz kaum erfüllen. Sie wirken mindestens als große Spaßbremse. Als Arbeitnehmer sollte man sich gut überlegen, ob man im Büro oder auf dem Firmengelände nicht lieber die Finger von Augmented Reality Anwendungen wie Pokémon Go lassen sollte. [UPDATE] Die Kamera Funktion lässt sich in der Anwendung deaktivieren. Das Spiel funktioniert auch mit zugeklebter Kamera.[/UPDATE]

Hersteller beeinflusst, was gefilmt wird.

Über die Positionierung der Pokemons kann der Hersteller der Software sehr genau beeinflussen, was der Nutzer mit seiner Kamera filmt. Es ist durchaus denkbar den Nutzer dahin gehend zu beeinflussen, dass Büros in Google Streetview Manier erfasst werden. Pokemons tauchen ‚zufällig‘ immer da auf, wo noch Lücken in der Karte sind, oder sich offenbar etwas geändert hat. Es werden Büros gefilmt, zu denen der Arbeitgeber einem Fotografen oder Kamerateam niemals Zutritt erlaubt hätte. Auch der Kernbereich der ist betroffen. Wird ein Pokemon im unaufgeräumten Schlafzimmer links liegen gelassen, weil der Raum gerade nicht vorzeigbar ist? Eher nicht.

Nutzer hat keinen Einfluss, welche Daten übertragen werden.

Es gibt bei Android und iOS keine Funktion eine Anwendung vom Internet zu trennen. Das Smartphone dauerhaft vom Internet zu trennen ist keine praktikable Lösung. Bei Android ist Netguard zwar in der Lage einzelne Anwendungen ohne Root-Rechte vom Internet zu trennen, das hilft in diesem Fall aber nicht weiter, weil Pokémon Go ohne Internet nicht funktioniert.

Es gibt bei Android und iOS keine Funktion eine Anwendung vom Internet zu trennen. Das Smartphone dauerhaft vom Internet zu trennen ist keine praktikable Lösung. Bei Android ist Netguard zwar in der Lage einzelne Anwendungen ohne Root-Rechte vom Internet zu trennen, das hilft in diesem Fall aber nicht weiter, weil Pokémon Go ohne Internet nicht funktioniert.

Welche Daten von der App an den Betreiber übertragen werden, kann kein Nutzer überprüfen. Ist das Smartphone im WLAN zu Hause oder in der Firma eingebucht, fallen größere Datenmengen, die übertragen werden, kaum auf. Auch wenn heute noch keine Bilder von der App übertragen werden, so kann der Hersteller dies jederzeit ändern. Auch ist es möglich, ein solches Verhalten Nutzer oder ortsbezogen zu aktivieren. Eine solche Regel könnte lauten: „Übertrage Fotos, wenn du im Gebäude der öffentlichen Verwaltung bist“. Oder: „Übertrage Fotos, wenn Benutzername mit Person aus Wikipedia übereinstimmt“. Solche Anweisungen lassen sich bei Tests der Anwendung kaum aufspüren.

Im Extremfall läuft im Hintergrund eine Gesichtserkennung wie FindFace aus Russland. Erkannte Gesichter werden über den Hersteller an die NSA weitergeleitet. Gehört das Gesicht zu einer Person auf der Todesliste der USA, gibt es einen Drohnenangriff. Macht der Staat, in dem sich der Nutzer befindet, zu viel ärger wird ein verdecktes Killerkommando losgeschickt. Von all dem kann und wird der Nutzer niemals erfahren. Er wird sich weiter über die gefangenen Pokémons freuen, dabei seine Umgebung filmen und Gesichter scannen. Das ist keine Fantasie, sondern bittere Realität.

Achtung: Es gibt auch andere Augmented Reality Apps, die im Zweifelsfall vertrauliche Daten übertragen können. So kann man sich mit Flightradar24 die Namen von Flugzeugen am Himmel angucken, Sunseeker zeigt den Sonnenverlauf in Abhängigkeit zur Jahreszeit und Wikitude blendet Wikipediaartikel ein. Der Unterschied ist, dass diese Apps nicht dazu einladen, sie andauernd und überall zu nutzen.

Datenschutz: Fehlanzeige

Die Datenschutzerklärung von Pokémon Go ist sehr dünn. Es beginnt damit, dass sie jederzeit geändert werden kann, und endet damit, dass persönliche Daten in die USA übertragen werden, was ohne Safe Harbor und Standard Vertragsklauseln illegal ist.

Die Datenverarbeitung in den USA birgt grundsätzlich das Problem, dass wir jegliche Einflussmöglichkeit über das, was mit unseren Daten passiert, verlieren. Während man nach EU-Recht eine Rechtsgrundlage für die Verarbeitung von personenbezogenen Daten braucht, gilt in den USA das Verbots-Prinzip. Es ist erst mal jede Datenverarbeitung erlaubt, wenn es kein Gesetz gibt, dass diese verbietet.

Geheimdienste haben über den Patriot Act vollen Zugriff auf alle Daten.

Fazit:

Wer Augmented Reality Anwendungen wie Pokémon Go nutzt, hat keine Kontrolle darüber, was mit den aufgenommenen Bildern passiert. Es ist eine gute Idee diese Anwendung nur in der Öffentlichkeit zu Benutzern, nicht aber in Privaträumen, wie der eigenen Wohnung oder der Firma. Fremde Personen sollten nach nicht gefilmt werden.

Es ist sehr schade, dass der Überwachungsfetischismus einer kleinen Gruppe, einem den Spaß an einem so innovativen Spiel, wie Pokémon Go verdirbt. :(

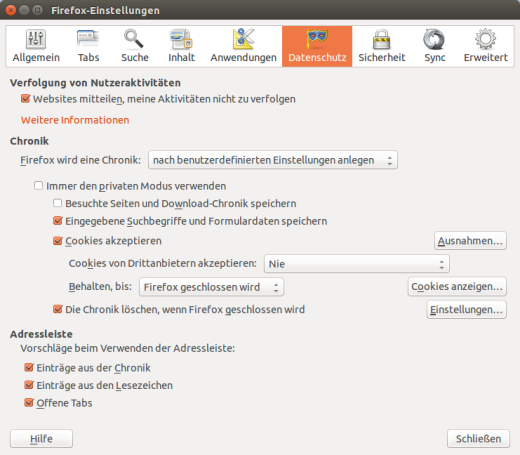

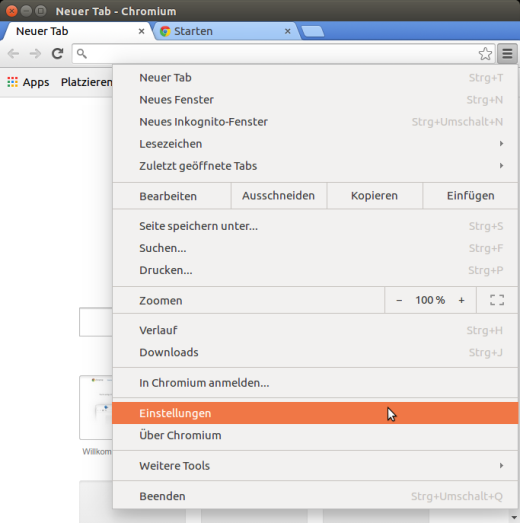

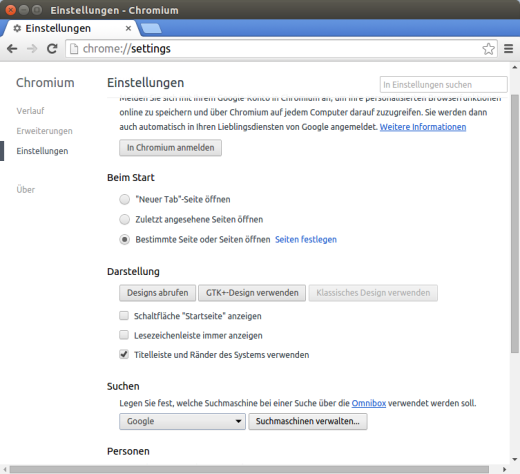

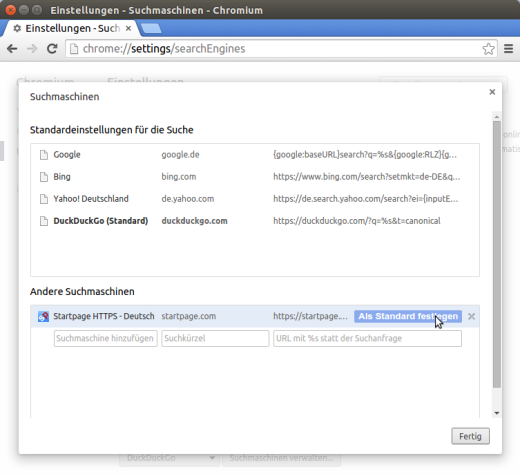

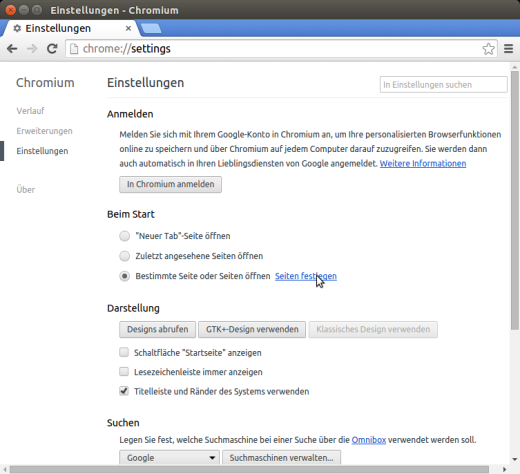

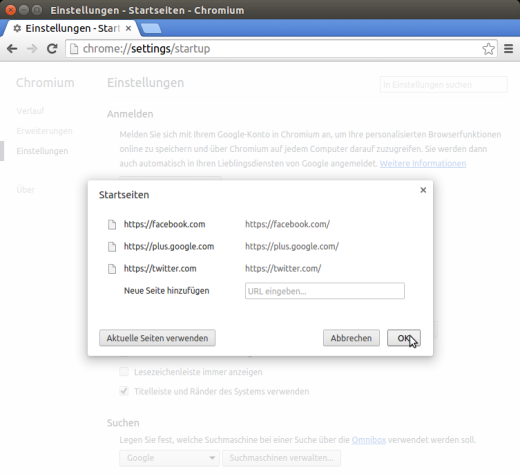

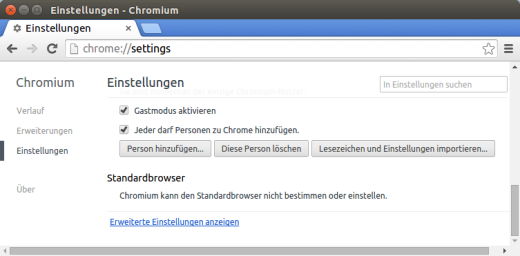

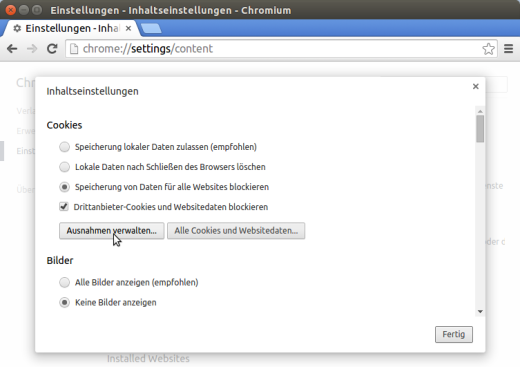

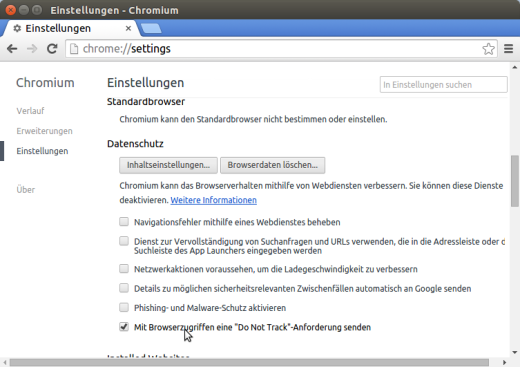

geht dies unter Einstellungen → Datenschutz:

geht dies unter Einstellungen → Datenschutz:

![Koalition hat die Wiederwahl verpasst. Weichert ist nicht als Landesbeauftragter für den Datenschutz wiedergewählt. [Update 1]](/wp-content/uploads/2014/07/Thilo_Weichert.jpg)